28 grudnia 2023 r. - Cyber security

Phishing Symulacje są standardową praktyką w wielu organizacjach. I słusznie.

Od 2019 r. liczba ataków na phishing wzrastała co roku o ponad 150%. W 2022 roku APWG zarejestrowało ponad 4,7 miliona ataków phishing . Według badań FBI, oszustwa phishing stanowią prawie 22 procent wszystkich naruszeń danych, które mają miejsce.

Aby temu przeciwdziałać, wiele organizacji decyduje się na symulacje phishing , aby sprawdzić podatność swoich pracowników.

Uważamy jednak (i pokazują to badania ), że większość organizacji nie pomaga swoim pracownikom w symulacjach phishing . W rzeczywistości nawet czynią ich bardziej podatnymi na phishing.

W tym artykule wyjaśnimy naszą wizję tego, dlaczego większość symulacji phishing przynosi więcej szkody niż pożytku i jak możesz temu zapobiec.

Problem nr 1: szablonowe wiadomości e-mail nie przygotowują pracowników na włócznię phishing

Wielu pracowników ochrony wybiera strategię symulacji phishing opartą na regularności i wydajności. Oznacza to, że chcą, aby ich pracownicy byli często poddawani testom, ale nie chcą spędzać dużo czasu na przygotowywaniu symulacji. Celem jest jak największa automatyzacja procesu.

Jeśli poszukasz dostawców symulacji phishing w Internecie, zobaczysz, że wielu z nich gra na tym sentymencie. Oferują oni szablony, e-maile phishing generowane przez sztuczną inteligencję i automatycznie wysyłane e-maile. Pomaga to pracownikom ochrony odhaczyć "testyphishing " z listy rzeczy do zrobienia bez wysiłku. Misja zakończona.

Szablony te nie przygotowują jednak pracowników na niebezpieczeństwa związane ze spear phishing.

Spear phishing to metoda phishing , w której phisherzy dokładnie badają swój cel. Atak wydaje się zatem pochodzić z zaufanego źródła w życiu celu. Wykorzystują zebrane informacje i techniki inżynierii społecznej, aby skłonić cel do kliknięcia złośliwego łącza.

Wyobraź sobie, że cyberprzestępca włamuje się na adres e-mail jednego z Twoich dostawców. W jednym z e-maili znajduje dokładnie, jakie produkty ma dostarczyć i jak wygląda faktura. Wszystko, co muszą teraz zrobić, to skopiować fakturę, zmienić dane konta bankowego i wysłać ją do działu finansowego z adresu e-mail, któremu ufa dział finansowy. Jest to znacznie trudniejsze do rozpoznania przez Twoich pracowników jako phishing niż standardowy szablon.

Wiadomości e-mail typu spear phishing są znacznie trudniejsze do wykrycia dla celów. A ponieważ szablonowe symulacje phishing nie wykorzystują tych technik, po prostu nie przygotowują twoich pracowników na rzeczywiste zagrożenia cybernetyczne, z którymi mają do czynienia. W najlepszym przypadku dają one zarówno oficerowi bezpieczeństwa, jak i pracownikom fałszywe poczucie bezpieczeństwa. Diabeł tkwi w szczegółach, jeśli chodzi o phishing i nie możesz zautomatyzować tego rodzaju dbałości o szczegóły.

Kwestia nr 2: Symulacje phishing w połączeniu z dobrowolnymi szkoleniami są nieskuteczne.

Najnowsze badania pokazują, że połączenie symulacji phishing z dobrowolnym szkoleniem nie uodparnia pracowników na phishing, ale częściej sprawia, że stają się oni bardziej bardziej podatnymi na klikanie linków phishing . Jest to sprzeczne ze wszystkimi wcześniejszymi badaniami i powszechną praktyką branżową.

Jak więc wygląda ta powszechna praktyka?

Najpierw wszyscy pracownicy otrzymują wiadomość e-mail na adres phishing . Gdy ktoś kliknie link, zostanie przekierowany na stronę szkoleniową. Tutaj otrzymują dobrowolne szkolenie (co oznacza, że mogą po prostu tego nie robić) na temat tego, co się właśnie wydarzyło i jak mogą wykryć phishing w przyszłości. Pomysł polega na tym, że gdy ktoś właśnie został wyłudzony, będzie bardziej otwarty na szkolenie, a retencja wiedzy będzie na najwyższym poziomie.

Badania sugerują jednak, że symulacje phishing w połączeniu z dobrowolnym szkoleniem są nieskuteczne. Istnieje kilka możliwych przyczyn takiego stanu rzeczy:

- Pracownicy czują, że "dostali nauczkę" po symulacji phishing , ale nie biorą udziału w dobrowolnych szkoleniach.

- Pracownicy, którzy nie klikną linku podczas symulacji phishing , nie przechodzą żadnej formy szkolenia w zakresie bezpieczeństwa

- Ludzie mogą nie zapamiętać dobrze informacji szkoleniowych zaraz po tym, jak poczują się "złapani" podczas symulacji phishing .

- Pracownicy wymagają regularnych szkoleń, aby stać się naprawdę świadomymi i posiadającymi wiedzę na temat zagrożeń cybernetycznych, takich jak phishing

Jak przeprowadzać symulacje phishing we właściwy sposób?

Ustaliliśmy już, że istnieją dwa główne problemy ze sposobem, w jaki symulacje phishing są obecnie często przeprowadzane:

- Szablonowe wiadomości e-mail nie przygotowują pracowników na włócznię phishing

- Phishing symulacje połączone z dobrowolnym treningiem są nieskuteczne

Przez ostatni rok pracowaliśmy z właścicielami firm, oficerami bezpieczeństwa i innymi osobami odpowiedzialnymi za bezpieczeństwo w organizacjach, aby rozwiązać ten problem.

Obecnie oferujemy symulacje spear phishing . Podczas tej symulacji będziemy współpracować z organizacją w celu opracowania wiadomości e-mail phishing , które będą wydawać się autentyczne i godne zaufania dla wszystkich docelowych pracowników. Może to być emulacja wiadomości e-mail z narzędzia oprogramowania HR, z którego korzysta organizacja.

Jest to bardziej czasochłonne niż praca z szablonami. Wierzymy jednak w podejście oparte na przewadze jakości nad ilością. Jeśli cyberprzestępca zamierza zainwestować czas w hakowanie Ciebie, powinieneś poświęcić czas na szkolenie swoich pracowników. Nie możesz zautomatyzować wszystkiego. Z tego powodu zalecamy przeprowadzanie symulacji spear phishing tylko raz lub dwa razy w roku.

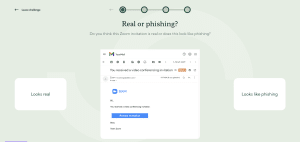

Oprócz tego oferujemy security awareness grę która uczy pracowników, jak rozpoznawać i działać w obliczu cyberzagrożeń, w tym phishing. Każdego tygodnia pracownicy mogą podjąć wyzwanie cyber security , którego ukończenie zajmuje do trzech minut. Pomaga im to budować wiedzę i być świadomym cyberzagrożeń każdego dnia tygodnia.

W grze każdy użytkownik zakłada fikcyjną organizację. Wykonując wyzwania, mogą zarabiać pieniądze dla swojej firmy i poprawiać jej reputację. Jeśli jednak źle odpowiedzą na pytania, stracą pieniądze, a ich reputacja spadnie. W tabeli liderów mogą zobaczyć, którzy koledzy zdobywają najwięcej punktów. Tworzy to zabawny element rywalizacji i zwiększa uczestnictwo.

Gra security awareness trenuje wiedzę twojego zespołu, a symulacja włóczni phishing testuje ich podatność w czasie.

📚 Dowiedz się, jak Roosevelt Kliniek trenuje świadomość phishing z Guardey

Chroń swoją organizację przed phishing z Guardey

Jesteśmy głęboko przekonani, że nie można zautomatyzować zapobiegania phishing . Potrzeba regularnych szkoleń i ukierunkowanych symulacji spear phishing , aby Twoi pracownicy byli naprawdę odporni.

Jeśli chcesz wypróbować nasze rozwiązanie, umów się na prezentację.