9. Oktober 2023 - Cyber security

Die Zahl der Cyberangriffe in den Niederlanden nimmt jedes Jahr rapide zu. Deshalb ist es schwieriger denn je, ein erfolgreiches Unternehmen sicher zu führen.

Um aus früheren Fällen von Internetkriminalität zu lernen und hoffentlich weitere Fälle zu verhindern, haben wir eine Liste der 16 größten Internetangriffe in der Geschichte der Niederlande zusammengestellt.

Sie werden erfahren, dass selbst die größten Marken wie Mediamarkt, RTL und der KNVB durch moderne Cyber-Bedrohungen gefährdet sind.

Die größten Cyberangriffe in den Niederlanden

1. KNVB

Im Jahr 2023 wurde der KNVB Opfer eines Ransomware-Angriffs. Die berüchtigte russische Cyberkriminelle Organisation Lockbit drohte damit, sensible Dokumente zu veröffentlichen, wenn der KNVB das Lösegeld nicht zahlen würde. Und schließlich haben sie es bezahlt. Die genaue Summe wurde nicht bekannt gegeben, aber Quellen sprechen von etwa 1 Million Euro.

Lockbit drohte, bis zu 300 GB an Daten weiterzugeben, darunter Pässe und Gehaltsinformationen von Spielern von Oranje. Der KNVB teilte mit, dass sie das Lösegeld bezahlt haben, aber dass die Informationen immer noch durchgesickert sein könnten.

2. Gemeente Hof van Twente

"Hallo, brauchen Sie Daten zurück? Kontaktieren Sie uns schnell." Das ist die Nachricht, die Hof van Twente im Dezember 2020 erhielt. Die Gemeinde war gehackt worden, und ihre Dienste für die Gemeinschaft waren monatelang unterbrochen. Die Cyberkriminellen forderten ein Lösegeld von 750.000 Euro, aber Hof van Twente weigerte sich zu zahlen.

Aus diesem Grund mussten alle Softwaresysteme von Grund auf neu aufgebaut werden. Dies kostete die Gemeinde 4,2 Millionen Euro an Schäden - das sind etwa 120 Euro pro Einwohner.

Die Hacker konnten sich Zugang zu einem der Server verschaffen, weil sich das Passwort als "Welkom2020" herausstellte. Abgesehen davon hatte die Gemeinde keine elementareren Vorsichtsmaßnahmen getroffen.

3. Universiteit Maastricht

Im Jahr 2019 zahlte die Universität Maastricht ein Lösegeld in Höhe von 200.000 Euro, nachdem sie von einem Cyberangriff betroffen war. Die Ransomware legte die Softwaresysteme der Universität für Monate lahm. Zu diesem Zeitpunkt erklärte die Universität, dass sie keinen anderen Ausweg sah, als das Lösegeld zu zahlen.

Nach Recherchen von Fox-IT wurde klar, dass das Datenleck durch einen phishing -Angriff verursacht wurde. Jemand in der Organisation der Universität hatte auf einen phishing -Link geklickt, der wie ein "echter" Link aussah.

Sobald die Cyberkriminellen eingedrungen waren, profitierten sie auch von mehreren Sicherheitsupdates, die von der Universität nicht durchgeführt wurden. Nach einer Weile hatten sie das gesamte Netzwerk als Geisel genommen. Die Bösewichte schalteten die Antiviren-Software ab und fuhren die Systeme herunter.

Die Sicherungskopien waren ebenfalls mit dem Netzwerk verbunden, so dass die bösen Akteure auch diese verschlüsseln konnten.

Dies ist eine der wenigen Geschichten über Datenlecks, die tatsächlich ein einigermaßen positives Ende hat. Im Jahr 2022 fanden die Behörden einen Teil des Lösegelds, das in Kryptowährung bezahlt worden war. Da der Bitcoin im Wert gestiegen war, machten sie einen großen Gewinn, als sie ihn zurückbekamen. Die 200.000 Euro, die sie bezahlt hatten, waren nun 500.000 Euro wert.

4. VDL

VDL Groep, ein großer Konzern mit 105 Unternehmen in Europa, Amerika und Asien, wurde 2021 von einem Ransomware-Angriff heimgesucht. Alle 105 Unternehmen waren von dem Angriff betroffen. Dadurch wurden viele ihrer Fabriken außer Betrieb gesetzt und konnten nicht mehr per E-Mail kommunizieren. Es ist nicht klar, wie viel Lösegeld von den Cyberkriminellen gefordert wurde.

Im Jahr 2021 beschäftigte die VDL Groep weltweit über 15.000 Menschen und erzielte 2020 einen Umsatz von 4,7 Milliarden Euro.

5. Van der Helm Logistik

Richard van der Helm, CEO von Van der Helm Logistics, hat immer behauptet, dass er niemals Kriminelle bezahlt. Das war so, bis er herausfand, dass die Computersysteme seines Logistikunternehmens gehackt worden waren. Die Systeme wurden komplett abgeschaltet und die Täter forderten ein Lösegeld. Zwei Tage später zahlte er das Lösegeld.

Nachdem ihm ein Sicherheitsunternehmen mitgeteilt hatte, dass alle Systeme wiederbelebt und neu aufgebaut werden müssten, wusste er, dass dies Wochen dauern würde. Das bedeutete, dass die vertraglichen Verpflichtungen nicht eingehalten werden würden und das Unternehmen in kürzester Zeit in Konkurs gehen würde.

Van der Helm verwendete ein veraltetes VPN und setzte keine Erkennungssoftware ein. Die böswilligen Akteure hatten unzählige Variationen von Passwörtern ausprobiert. Diese Aktivität wäre mit einer Erkennungssoftware bemerkt worden.

6. Gemeente Alkmaar

Auch die Gemeinde Alkmaar wurde Opfer eines Cyberkriminellen. Jemand, der sich als Geschäftsführer einer anderen Organisation ausgab, schickte eine Rechnung über 236.000 Euro, die unter dem Druck des falschen Geschäftsführers bezahlt wurde. Diese Form des Identitätsbetrugs ist etwas, das wir in den letzten Jahren immer häufiger beobachten.

Zuvor, im Jahr 2020, war Alkmaar bereits Opfer von Internetkriminalität geworden, als ein Angestellter auf einen phishing -Link klickte. Dies führte dazu, dass die Daten von Tausenden von Einwohnern für eine kurze Zeit öffentlich wurden.

Beide Vorfälle sind klare Beispiele dafür, warum security awareness Schulungen so wichtig sind.

7. De Mandemakers Groep

Im Jahr 2021 wurde die Mandemakers Groep von einem Ransomware-Angriff heimgesucht. Der Angriff führte dazu, dass alle Computersysteme vollständig abgeschaltet wurden. Das Unternehmen wollte nicht zu viele Details über den Angreifer oder die Höhe des Lösegelds bekannt geben, teilte aber mit, dass es sich um einen "erheblichen Betrag" handelte. In den meisten Fällen, insbesondere im Jahr 2021, fordern die Angreifer hohe Beträge in Bitcoin oder einer anderen Kryptowährung.

8. RTL

Ein weiteres bemerkenswertes Beispiel für einen Cyberangriff war, als RTL von einer Ransomware betroffen war. Das Lösegeld von 8500 Euro war nicht hoch, was interessant ist, da RTL eine so bekannte Marke ist.

In diesem Fall verschafften sich die Angreifer Zugang zum Netzwerk von RTL, weil die Anmeldedaten eines Mitarbeiters eines externen IT-Unternehmens erbeutet wurden. Dieses Unternehmen war für das Netzwerk von RTL zuständig. Es gab keine Zwei-Faktor-Authentifizierung, so dass die Angreifer leicht auf das Netzwerk zugreifen konnten.

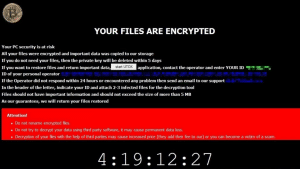

Die Angreifer verwendeten die Ransomware CryTOX, um Dateien auf mehreren Computern zu verschlüsseln. Auf dem Bildschirm erschien eine Meldung mit der Aufforderung, ein Lösegeld zu zahlen. Einige wichtige interne Systeme, wie das Redaktionssystem und das Werbeplanungssystem, wurden ebenfalls abgeschaltet.

9. Mediamarkt

Im Jahr 2021 wurde Mediamarkt von einem Ransomware-Angriff heimgesucht. Dieser legte das gesamte Online-Geschäft für Wochen lahm und zwang das Unternehmen, nur noch Produkte zu verkaufen, die in den Geschäften erhältlich waren. Der Angriff betraf viele der Windows-Systeme von Mediamarkt, darunter 49 Filialen in den Niederlanden.

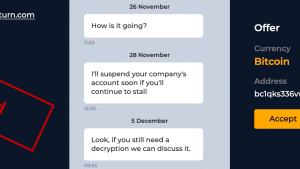

Die Organisation, die hinter diesem Angriff steht, heißt Hive. Diese Gruppe ist dafür bekannt, dass sie normalerweise Lösegeld in Millionenhöhe in Bitcoin fordert. Als Mediamarkt einen Chat mit der Gruppe eröffnete, antwortete sie so nett wie ein durchschnittlicher Kundendienstmitarbeiter es tun würde. "Hi, welcome to Hive. Wie kann ich Ihnen heute helfen?" Und nachdem vier Stunden lang keine Antwort kam, lautete ihre zweite Nachricht: "Um Ihre Dateien wieder zugänglich zu machen, müssen Sie 50 Millionen Dollar in Bitcoin zahlen."

Mediamarkt beschließt, dieses Lösegeld nicht zu zahlen, und die Verhandlungen ziehen sich lange hin. Am Ende zahlen sie überhaupt nicht.

10. Kolloseum Dental Benelux

Colloseum Dental Benelux, eine Organisation mit 120 Zahnarztpraxen in den gesamten Niederlanden, musste kurzzeitig schließen, als sie von einem Cyberangriff betroffen war. Die Organisation behandelt über 600.000 Patienten pro Jahr.

Alle Praxen waren von einem Ransomware-Angriff betroffen. Infolgedessen konnten die Zahnärzte nicht auf die Dateien ihrer Patienten zugreifen, was es ihnen unmöglich machte, Behandlungen durchzuführen. Die Backups waren nicht zugänglich.

Das geforderte Lösegeld wurde von der Zahnarztpraxis bezahlt. "Dies war die einzige Möglichkeit für uns, das kurzfristige Risiko für alle Beteiligten zu minimieren." Die genaue Höhe des Lösegeldes wurde nicht bekannt gegeben.

11. ID-Ware

Im Jahr 2022 wurde das IT-Unternehmen ID-Ware gehackt. ID-Ware war unter anderem für die persönlichen Daten von 3500 Regierungsbeamten verantwortlich. ID-Ware entdeckte, dass Hacker versucht hatten, ihre Systeme zu infiltrieren. Mit Ransomware verschlüsselten die Angreifer sensible Daten.

ID-Ware konnte alle Daten schnell wiederherstellen, aber die Sicherheitsexperten stellten fest, dass eine große Anzahl von Dateien veröffentlicht worden war.

Nach Angaben von De Volksrant ist die Organisation ALPHV/BlackCat für den Angriff verantwortlich. Sie haben eine Menge Informationen im Dark Web veröffentlicht.

Ihr Unternehmen könnte das nächste Ziel sein

Viele Menschen denken, dass diese Cyberangriffe nur auf große Unternehmen abzielen. Aber immer mehr kleine und mittlere Unternehmen sind von Cyberangriffen betroffen.

Diese Situationen lassen sich oft vollständig vermeiden. 95 % aller Hacks und Datenlecks werden durch menschliches Versagen verursacht, z. B. durch ein schwaches Passwort oder nicht aktualisierte Systeme.

Die Hacker werden immer aggressiver, und Ihre Mitarbeiter müssen sich mit den aktuellen Cyber-Bedrohungen und dem Datenschutz vertraut machen.

Das Spiel security awareness von Guardey wurde entwickelt, um security awareness zu trainieren und eine dauerhafte Verhaltensänderung zu erreichen.