28 dicembre 2023 - Cyber security

Phishing Le simulazioni sono una pratica standard per molte organizzazioni. E a ragione.

Il numero di attacchi a phishing è aumentato di oltre il 150% ogni anno dal 2019. Nel 2022, APWG ha registrato oltre 4,7 milioni di attacchi phishing . Secondo una ricerca dell'FBI, le truffe phishing rappresentano quasi il 22% di tutte le violazioni di dati che avvengono.

Per combattere questo problema, molte organizzazioni optano per le simulazioni di phishing per testare la suscettibilità dei propri dipendenti.

Tuttavia, riteniamo (e le ricerche lo dimostrano) che la maggior parte delle organizzazioni non stia aiutando i propri dipendenti con le simulazioni di phishing . Anzi, li rendono addirittura più vulnerabili a phishing.

In questo articolo spiegheremo la nostra visione del perché la maggior parte delle simulazioni di phishing fanno più male che bene e come si può evitare che ciò accada.

Problema n. 1: le email templatizzate non preparano i dipendenti alla lancia phishing

Molti responsabili della sicurezza optano per una strategia di simulazione phishing basata su regolarità ed efficienza. Ciò significa che vogliono che i loro dipendenti siano messi alla prova spesso, ma non vogliono spendere molto tempo per mettere insieme le simulazioni. L'obiettivo è automatizzare il più possibile il processo.

Se cercate su Internet i fornitori di simulazioni di phishing , vedrete che molti di essi si adeguano a questo sentimento. Offrono modelli, e-mail phishing generate dall'intelligenza artificiale e inviate automaticamente. In questo modo i responsabili della sicurezza possono cancellare "phishing test" dalla loro lista di cose da fare senza sudare. Missione compiuta.

Tuttavia, questi modelli non preparano i dipendenti ai pericoli dello spear phishing.

Spear phishing è un metodo di phishing in cui i phisher ricercano attentamente il loro obiettivo. L'attacco sembra quindi provenire da una fonte fidata nella vita dell'obiettivo. Utilizzano le informazioni raccolte e le tecniche di social engineering per indurre l'obiettivo a cliccare su un link dannoso.

Immaginate che un criminale informatico si introduca nell'indirizzo e-mail di uno dei vostri fornitori. In una delle e-mail trova esattamente i prodotti che devono consegnare e l'aspetto della fattura. Tutto ciò che devono fare è copiare la fattura, modificare i dati del conto bancario e inviarla al vostro reparto finanziario da un indirizzo e-mail di cui il vostro reparto finanziario si fida. Per i dipendenti è molto più difficile riconoscere il sito phishing rispetto a un modello standard.

Le e-mail di Spear phishing sono molto più difficili da individuare per i bersagli. E poiché le simulazioni di phishing non utilizzano queste tecniche, semplicemente non preparano i dipendenti ai rischi informatici reali che devono affrontare. Nel migliore dei casi, danno sia al responsabile della sicurezza che ai dipendenti un falso senso di sicurezza. Il diavolo si nasconde nei dettagli quando si tratta di phishing, e non è possibile automatizzare questo tipo di attenzione ai dettagli.

Problema n. 2: le simulazioni su phishing combinate con la formazione volontaria sono inefficaci.

Recenti ricerche dimostrano che la combinazione di una simulazione su phishing con la formazione volontaria non rende i dipendenti resistenti a phishing, ma più spesso li rende più spesso li rende più suscettibili di cliccare sui link di phishing . Questo contraddice tutte le ricerche precedenti e una pratica industriale comune.

Come si presenta questa pratica comune?

Per prima cosa, a tutti i dipendenti viene inviata un'e-mail all'indirizzo phishing . Quando qualcuno fa clic su un link, viene indirizzato a una pagina di formazione. Qui ricevono una formazione volontaria (cioè possono semplicemente scegliere di non farlo) su ciò che è appena accaduto e su come individuare phishing in futuro. L'idea è che quando qualcuno è appena stato vittima di un phishing, sarà più aperto alla formazione e la conservazione delle conoscenze sarà massima.

Tuttavia, la ricerca suggerisce che le simulazioni di phishing combinate con l'addestramento volontario sono inefficaci. Le ragioni possono essere diverse:

- I dipendenti ritengono di aver "imparato la lezione" dopo una simulazione su phishing , ma non partecipano alla formazione volontaria.

- I dipendenti che non cliccano su un link durante una simulazione di phishing non ricevono alcuna forma di formazione sulla sicurezza.

- Le persone potrebbero non trattenere bene le informazioni sulla formazione subito dopo essersi sentite "catturate" durante una simulazione su phishing .

- I dipendenti hanno bisogno di una formazione regolare per diventare veramente consapevoli e informati sui rischi informatici, come ad esempio phishing

Come effettuare simulazioni su phishing nel modo giusto

Abbiamo stabilito che ci sono due problemi principali nel modo in cui oggi vengono effettuate le simulazioni di phishing :

- Le e-mail modulari non preparano i dipendenti a ricevere una lancia phishing

- Phishing le simulazioni combinate con la formazione volontaria sono inefficaci

Nell'ultimo anno abbiamo lavorato con i proprietari di aziende, i responsabili della sicurezza e altre persone responsabili della sicurezza all'interno delle organizzazioni per risolvere questo problema.

Ora offriamo simulazioni di spear phishing . Durante questa simulazione, lavoreremo con un'organizzazione per sviluppare e-mail phishing che sembreranno autentiche e affidabili a tutti i dipendenti presi di mira. Ad esempio, emulando un'e-mail da uno strumento software per le risorse umane utilizzato dall'organizzazione.

Si tratta di uno sforzo che richiede più tempo rispetto a quello di lavorare con i modelli. Ma noi crediamo in un approccio basato sulla qualità piuttosto che sulla quantità. Se un criminale informatico ha intenzione di investire del tempo per hackerarvi, dovreste dedicare del tempo alla formazione dei vostri dipendenti. Non si può automatizzare tutto. Per questo motivo, consigliamo di effettuare una simulazione di spear phishing solo una o due volte all'anno.

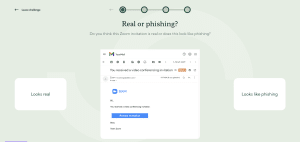

Oltre a questo, offriamo un security awareness gioco che insegna ai dipendenti come riconoscere e agire di fronte alle minacce informatiche, tra cui phishing. Ogni settimana i dipendenti possono affrontare una sfida su cyber security che richiede fino a tre minuti per essere completata. Questo li aiuta ad acquisire conoscenze e a rimanere consapevoli delle minacce informatiche ogni giorno della settimana.

Nel gioco, ogni utente avvia un'organizzazione fittizia. Facendo delle sfide, può guadagnare soldi per la sua azienda e migliorare la sua reputazione. Ma se sbagliano le domande, perdono denaro e la loro reputazione diminuisce. Nella classifica possono vedere quali colleghi stanno ottenendo il maggior numero di punti. Questo crea un divertente elemento di competizione e aumenta la partecipazione.

Il gioco security awareness allena le conoscenze della squadra e la simulazione della lancia phishing ne verifica la suscettibilità nel tempo.

📚 Scopri come Roosevelt Kliniek allena la consapevolezza phishing con Guardey

Proteggete la vostra organizzazione da phishing con Guardey

Crediamo fermamente che non si possa automatizzare la prevenzione di phishing . È necessario un addestramento regolare e simulazioni mirate di spear phishing per rendere i vostri dipendenti veramente resilienti.

Se siete interessati a provare la nostra soluzione, non esitate a programmare una demo.